区块链安全团队 MistTrack 发推称,朝鲜黑客正在清洗 Atomic Wallet 被盗资金。

这样的消息并不新鲜,朝鲜黑客几乎每月都能登上几次加密行业的新闻头条,每当有金额巨大的攻击事件发生,Lazarus Group 这个神秘朝鲜黑客组织大名总是牵涉其中。根据今年4月美国国家安全委员会发布的一份年度报告,朝鲜黑客窃取的虚拟资产总额超过 30 亿美元。

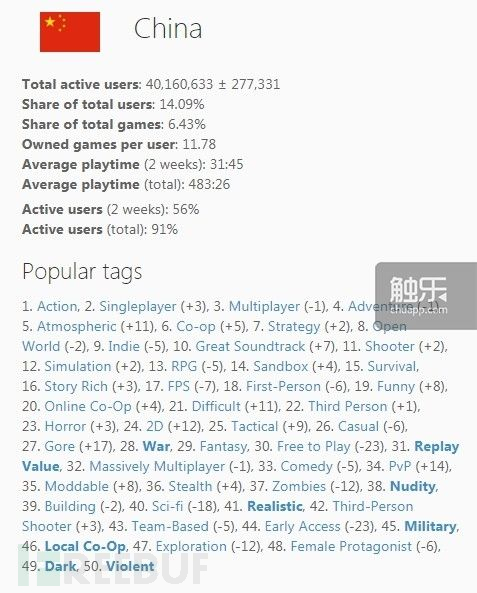

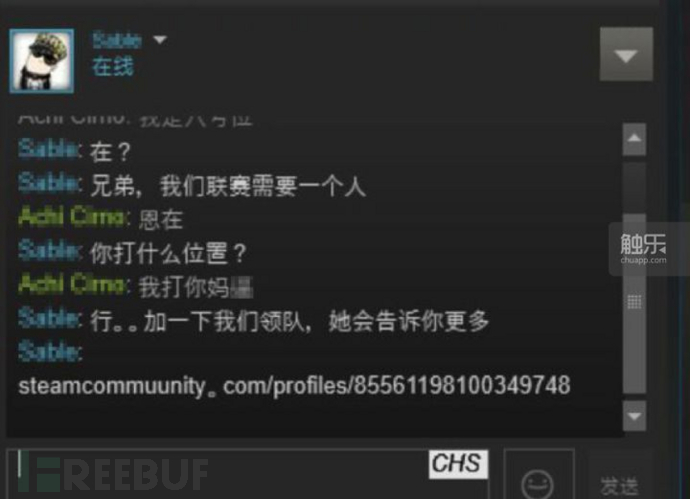

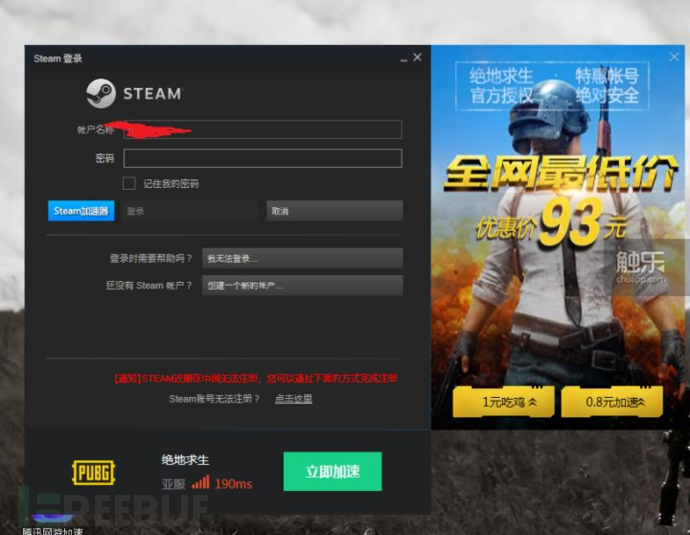

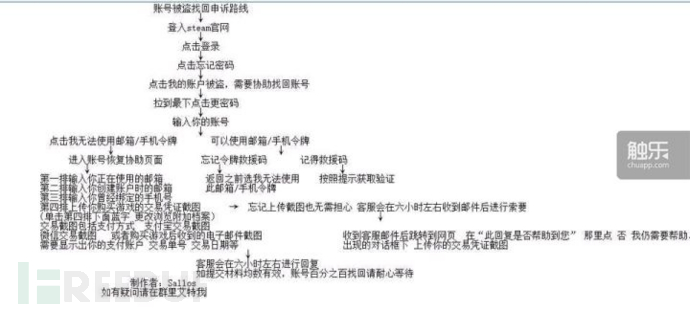

而在中文互联网的世界里,朝鲜这个名字总伴随着落后、封闭以及诸如“天降伟人”“大浦洞炮决”此类百玩不厌的梗,似乎东边的邻居已经躲进小楼成一统——在全球网民热衷于冲浪的今天,大部分朝鲜人民依旧找不到自己的steam账号,更别说钱包地址了。

当然,朝鲜人民还是有一些属于自己的娱乐的,尽管《平壤赛车》发售于2012年,但仍然让我感觉到了一丝跨越千禧的怀旧感。

但某种层面上来说,朝鲜的CS技术并不逊色,号称“朝鲜小清华”的金策工业大学ACM队不仅是ACM WorldFinal的常客,还在2019年的WF现场和南边首尔大学来的朋友进行了一场“决战三八线”(组委会在转播摄像头给到的时候很贴心的把这两支队伍分南北位置放了一下),虽然最终在罚时上比首尔大慢了一点银牌垫底,但代码功底可见一斑。

求人还是求己?

事实上,朝鲜对于加密货币的热情相比起“南傀”可谓是有增无减,只不过这种热情更多的来自于官方——2017年平壤科技大学就开设了区块链的相关课程,并邀请了相关从业人员前往教授课程,从2018年开始,平壤每年都会举行加密货币和区块链大会,以太坊基金会的Virgil Griffith也曾前往朝鲜参加区块链会议,化身虚拟”千里马“的朝鲜黑客们频频出现在交易所失窃的事故报告中(韩国交易所居多),甚至还有以朝鲜太空计划为主题的meme币,尽管官方推特的最后一条更新停留在了2021年。

虽然外界一直盛传朝鲜在进行大规模的挖矿活动,但可以确定的是,朝鲜在这场web3.0的新浪潮之中并非是以矿工的身份加入——尽管朝鲜拥有丰厚的煤炭资源,但其化工和能源产业的根基却深受苏联时期经互会的影响——以石油体系为主。苏联解体后,石油资源的匮乏和技术的短缺使得朝鲜只能依靠水力和火力发电。

至今仍未突破1990年发电量水平的朝鲜更倾向于将电力花在重要领域如工业、医疗以及各地的主题思想塔这种重要领域上,这使得国内老板在丰水期包下电力过剩水电站挖矿的现象在朝鲜没可能也没有必要复制,劳动党中央也不可能以这种方式去支持“亲爱领袖领导下的加密世界伟大事业”。

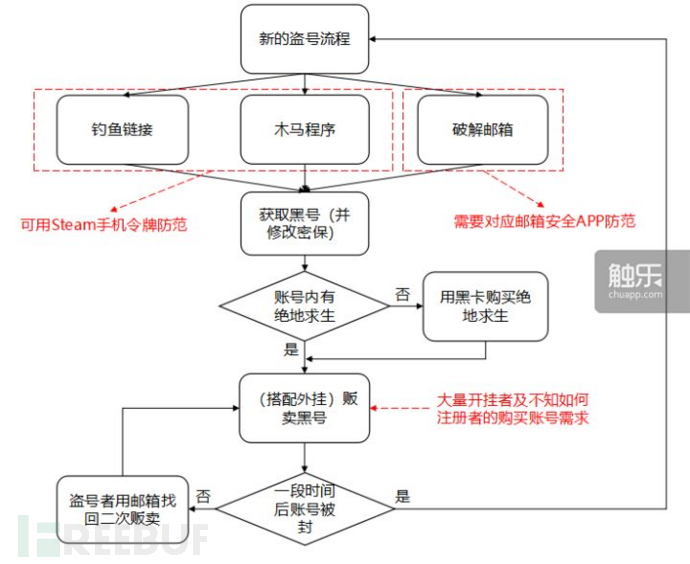

夺人以渔不如夺人以鱼,据区块链数据平台 Chainalysis 统计,仅2021一年,朝鲜黑客就通过对加密货币网点的攻击窃取了价值约 4 亿美元的加密货币,其中被盗资金中只有 20% 是比特币,而 22% 是山寨币/隐私币,而以太坊占被盗资金的大部分,占 58%。被盗取的币通过混币器和Defi平台等进行清洗,其中一部分在各种换手之后最终在交易所或线下变为法币,一部分则储存在冷钱包中备用,有意思的是,尽管黑客大多只针对交易所下手,但也不排除他们通过社会工程学的方式来骗/来偷袭NFT,数据也印证了朝鲜在2017年开始对比特币“产生了非常大的兴趣”。

进击的“大主教”

其中最为人所熟知的非Lazarus莫属,这个隶属于侦查总局121局下、将《暗黑破坏神》中大主教名字作为自己代号的黑客组织,一手策划了2014 年的索尼影业黑客事件、2016 年的孟加拉国银行抢劫案、“WannaCry”勒索病毒、“暗之首尔”……等等,而他们的名字也没少出现在项目方被攻击的新闻播报里:Harmony、Kucoin、Ronin……当然,还有这几天的Atomic。

而纵观历次攻击行动,韩国交易所无疑成了最受重视的“靶子”。

早在2017年初,Bithumb就被他们的北边邻居盗走了700万美元。而2019年初,联合国援引Group IB的报告,指控Lazarus制造了五起加密货币窃案,攻击目标分别为Yapizon(韩国,损失3816 BTC,合530万美元)、Coinis(韩国,损失不详)、YouBit(韩国,损失17%资产)、Coincheck(日本,损失5.23亿NEM,合5.34亿美元)、Bithumb(韩国,损失3200万美元),五次攻击获利总额高达5.71亿美元。

这种方式已经成为2006年朝鲜受到制裁以来重要的经济来源,去中心化在面对西方的围追堵截时发挥了巨大的作用——尽管实体的交易所可以因为“相关地区法律规定”而冻结有嫌疑的账户(就像Coinbase等公司对俄罗斯做的一样),但很显然,并不是所有的交易所都在美国,并且私下的交易从一开始就没有停止过。

结合半岛局势和劳动党八届六次政治会议的表态来看,这些重要的外汇收入很大一部分将投入“立即加强和发展更强有力的物质手段以切实压制美国对朝敌对行为的任务”,“及时研讨是否需要重启其间暂停的一切活动”,其核心思想则依然秉持了八大新路线中“对外以军事、外交为保障”这一条。

而至于未来一段时间的动态,则取决于可能于本月中旬召开的劳动党八届八中全会。此次会议将决定朝鲜在五年计划剩下时间里的走向,包括是否重申加强国防力量立场、再次发射“万里镜-1”军事侦察卫星等,而朝鲜黑客们的行动频率也将会因此次会议而做相对应的调整。

区块里的美朝关系

摆脱朝鲜在世界中的孤岛地位并不是一件容易的事,由于半岛地缘政治的复杂性,一切行动的核心指导思想均是从”安全“这一角度出发。保证自身存在的情况下尽力使政治生活正常化,使权力从军队转还给劳动党,同时推动经济发展,这是金正恩在位期间的主要政治诉求,而能否实现这一目的的关键,则依然在美朝关系上。

但就目前来看,至少在关于加密货币的事上,双方的态度从来就没有缓和过——2021年2月,美国司法部起诉了三名隶属于朝鲜人民军侦察总局的朝鲜黑客,指控他们”窃取超过十三亿美金的现金和加密货币“。而就在两个月前,美国财政部制裁了三名支持Lazarus的朝鲜人,他们负责为Lazarus“提供便利”。

无论如何,对于朝鲜而言,Crypto确实帮助他们规避了敌对政权的制裁,同时也为国内提供了新的经济援助,虽然目前并没有任何消息指出朝鲜参与到任何一级市场的投资中(毕竟直接拿还是比投资要快),但在未来很有可能会出现来自官方背景的机构组织,也许不久之后我们会看见一群胸带领袖头像的年轻人们与项目方坐而论道,聊诸如DA、链上生态以及其他的行业相关话题。

尹锡悦在竞选的最后阶段,曾通过发行NFT的方式来获取韩国年轻人的选票,虽然北韩并不能直接效仿这种行为,但也许在opensea无数条交易数据的背后,白头山的天降伟人已经私下购入猴子头像,让自己踏入了alpha俱乐部?

也许南北对话重启的那一天,两人能在青瓦台讨论如何省Gas费的问题。

作者:星球日报