Crypto诈骗有很多种类型,最常见的Crypto诈骗类型分为以下15类:

冒充型诈骗

骗子可以冒充可信来源,如政府机构、企业、技术支持、同事或朋友,以获得受害者的信任。他们会要求受害者提供敏感信息或要求受害者将资金转移到他们的数字钱包中。如果一个“受信任的”实体出于任何原因请求Crypto,它很可能是一个骗局。

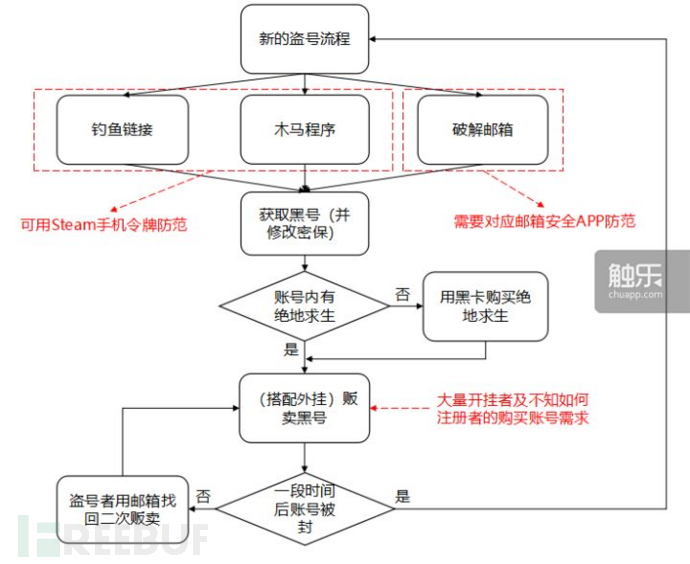

网络钓鱼诈骗

网络钓鱼诈骗的目标是Crypto钱包(可联网的热钱包)。这个骗局背后的个人或组织正在寻找你钱包的私钥,这可以让任何人访问存储在钱包里的资金。

通常,骗子会发送带有虚假网站链接的电子邮件,并要求持有者输入他们的私钥。一旦他们有了这些信息,他们就可以窃取Crypto。网络钓鱼诈骗是诈骗者最常用的诈骗手段之一。

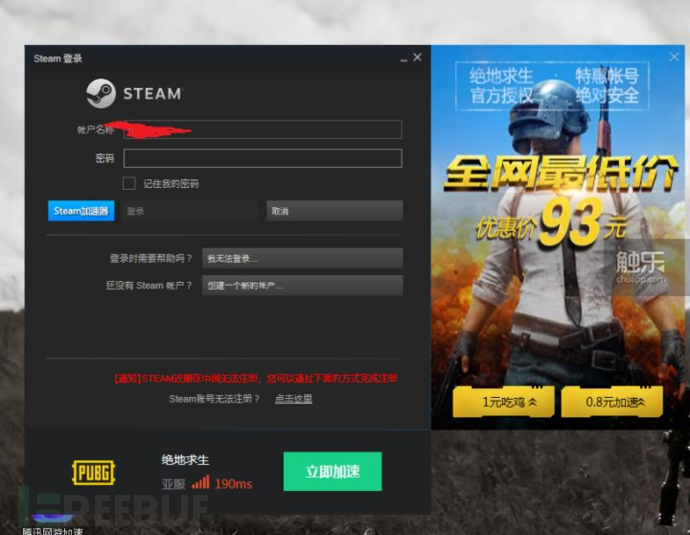

假冒APP和Crypto交易网站

欺诈者有时会创建假的Crypto交易平台或Crypto钱包来欺骗毫无戒心的受害者。这些网站的域名通常与他们试图模仿的网站极其相似,因此很难区分它们。

假冒的Crypto网站通常以两种方式运作——网络钓鱼网站或盗窃。

在网络钓鱼页面上,你会被要求输入访问你的密码所需的数据,比如你的钱包密码、恢复短语和其他财务信息,这些信息最终会落入骗子手中。

其他网站只是窃取你的资金,这些网站在最初的互动中运作正常,甚至可能让你一开始提取少量的钱。

当你的投资看起来不错时,你可能会决定在网站上投入更多的钱。然而,当你稍后试图取款时,网站要么关闭,要么拒绝你的请求。

诈骗者用来欺骗投资者的另一种常用手段是在应用商店上创建假应用。即使这些虚假应用程序被迅速发现并删除,它们仍然可以影响许多用户的财务状况。

赠品诈骗

赠送诈骗是指欺诈者保证将发送给他们的Crypto数量增加或增加一倍。

他们使用巧妙的信息,通常看起来来自合法的社交媒体账户,来制造一种合法性和紧迫感。

这种所谓的“千载难逢”的机会可以诱使人们迅速转移资金,以期立即获利。

投资骗局

投资骗局包括承诺“巨额收益”以换取Crypto存款。骗子可以扮演不同的角色,比如即将启动的新Crypto项目的“投资经理”,并做出毫无根据的承诺,增加你的初始投资。

拉盘骗局(Pump-and-dump)

拉盘骗局Pump-and-dump是另一种类型的投资骗局。一个骗子说服你以较低的价格购买一种不太知名的Crypto,并承诺其价值将很快飙升。

你一买,价格就上涨,骗子就以更高的价格卖出。这会导致价值崩溃,让您和其他受害者蒙受损失。

寻求快速获利的投资者被短时间内难以置信的虚假收益报告弄得眼花缭乱。这些骗局通常是从社交媒体开始的,所以要小心任何意外联系你的人。

注意那些在Reddit或Twitter等社交媒体平台上炒作特定Crypto资产的人,因为这些被称为社会工程骗局。

约会杀猪盘骗局

诈骗者经常利用约会网站欺骗毫无戒心的目标对象,让他们以为自己正在谈一场轰轰烈烈的恋爱。

一旦建立了信任,对话通常会转向利润丰厚的Crypto机会,导致硬币或账户身份验证凭证的转移。

根据美国联邦贸易委员会的数据,用Crypto支付杀猪盘骗子的人在2021年总共损失了1.39亿美元,超过了任何其他支付金额。

敲诈勒索

诈骗者还使用勒索邮件作为一种常见的社会工程技术。

在这些电子邮件中,他们声称有用户访问成人或非法网站的记录,并威胁要曝光这些记录,除非他们交出私钥或向骗子发送Crypto。

这些企图构成犯罪勒索,应向执法机构报告。

升级诈骗

Crypto平台像任何其他软件一样更新。骗子可以利用这一事实,并试图说服你给他们你的Crypto钱包的私钥。

诈骗者可以利用合法的迁移,比如最近的以太坊合并。以太坊基金会警告用户要警惕升级骗局。

SIM卡骗局

SIM卡交换诈骗是最新的Crypto诈骗之一。在这里,骗子获得了你SIM卡的副本,允许他们访问你手机上的所有数据。

骗子可以在你不知情的情况下,利用这些数据接收和使用两步身份验证码来访问Crypto钱包和其他账户。因此,受害者的Crypto账户可以在不被告知的情况下被黑客入侵并清除。

云挖矿诈骗

云挖矿是由公司提供的一项服务,允许用户以固定的费用租用他们的挖矿硬件,并分享所谓的收入。这使得人们无需购买昂贵的挖矿硬件就可以远程挖矿。

然而,许多云采矿公司是骗局或无效的,用户经常损失金钱或赚得比他们相信的要少。

欺诈性ICO

基于Crypto的投资,包括首次ICO和NFT骗局,为骗子利用你的钱提供了额外的机会。

初创的Crypto公司利用ICO从未来的用户那里筹集资金,通过提供新的Crypto的折扣来换取比特币等活跃的Crypto。然而,许多ICO被证明是欺诈行为。

例如,骗子可能会为ICO创建假冒网站,并要求用户将Crypto转移到受损的钱包中。在其他情况下,ICO本身可能是罪魁祸首。

创始人可能会分发不受监管的通证,或通过虚假广告误导投资者对其产品的看法。

必须认识到,尽管基于Crypto的投资或商业机会似乎有利可图,但事实并非总是如此。

名人代言骗局

名人代言是另一种流行的Crypto骗局。开发者付钱给著名演员或网络名人,让他们宣传一种通证或平台,以吸引投资者,然后突然放弃这个项目。在某些情况下,这些骗局可能是网络钓鱼计划,骗子使用伪造的图像,视频或网站来声称公众人物已经支持他们的欺诈计划。

骗一票就跑(Rug pulls)

Rug pulls,以“pull the Rug out”一词命名,指的是开发商吸引投资者进入一个新的Crypto项目,通常是在DeFi或NFT中,然后在项目完成前放弃,给投资者留下一文不值的货币。

在2021年市场爆发后,NFT成为了这类骗局的温床。许多骗子在PFP项目中承诺提供价值,并在以后整合实用程序,而这些不切实际的路线图从未交付。

有时候,骗人的把戏可能还涉及庞氏骗局的变体,即投资者以不诚实的财务保证吸引其他用户,从而获利。

即使在权益证明项目中,也可能发生不同的情况,这些项目可能会说服您将他们的令牌押在主节点上。

“黑吃黑”诈骗

骗子声称你的账户有欺诈行为,或者你的钱有风险,并指示你购买Crypto并将其发送给他们来解决问题。

另一些则要求你在欺诈网站上输入你的详细信息。点击他们信息中的链接或拨打弹出窗口上的电话号码将使你与骗子联系起来。

通常,这些骗子可能会试图欺骗人们购买一家著名公司刚刚发行的新币。有必要在网上进行研究,以确认一家公司是否发行了货币,或者已经发行了空投。

此外,骗子可能会冒充政府机构、执法部门或公用事业公司,声称存在法律问题或你欠钱。他们指示你购买一种Crypto,并将其发送到他们提供的钱包地址进行保管。

或者,他们会引导你到CryptoATM机,并给你一步一步的指导,把钱转换成Crypto。

最后,骗子在求职网站上列出与Crypto相关的假工作,提供帮助招募投资者、出售或挖掘Crypto或将现金转换为Crypto的工作。

他们要求你支付一笔Crypto费用,然后寄给你一张假支票,存入你的银行账户。然后,他们会指示你提取一些钱,为一个虚构的客户购买Crypto。到这个时候,钱就没了,但你必须偿还银行。

骗子变得越来越精明,在网上很容易上当受骗。避免Crypto诈骗应该是你在Web3中的首要任务。随着Crypto的普及,诈骗也越来越普遍。任何与Crypto互动的人都必须确保他们保持警惕,了解如何识别Crypto骗局,以减少被骗的机会。

作者:区块链骑士